Cryptolocker

Cryptolocker è un malware di tipo ransomware che blocca i file presenti sul computer chiedendo un riscatto per sbloccarli. È stato scoperto all’inizio di settembre 2013 e in poco tempo gli antivirus più diffusi si sono aggiornati per riconoscere la minaccia, anche se non tutte le versioni sono in grado di eliminare il file prima che venga avviato.

Come agisce

Diversamente dalla maggior parte dei Trojan Cryptolocker non ha bisogno dei permessi dell’Amministratore per causare la maggior parte dei danni.

È in grado di infettare anche backup su periferiche usb e dispositivi di rete collegati al computer.

Se vengono caricati backup su un cloud dove non sono è impostata la conservazione delle vecchie versioni dei file, e il backup ha un estensione presente nella lista del Trojan, questi verranno crittati.

Cryptolocker cripta i dati in un modo che esclude le possibilità di decrittarli senza pagare il riscatto. In questo modo i suoi creatori sono riusciti ad estorcere molto denaro per le chiavi di decrittazione.

Attenzione a chi prova a vendere una soluzione di disinfezione (ad esempio SpyHunter di Enigma Software), in quanto l’eliminazione del Trojan è molto facile, dato che è sufficente una pulizia del registro di sistema e l’eliminazione dell’eseguibile di Cryptolocker, ma la pulizia del computer, anche se eseguita con il migliore antivirus, non permette di recuperare i file crittati.

Una volta eliminato il trojan può anche essere reinstallato, ma non è chiaro se questo permetta comunque il pagamento del riscatto, e non si può sapere se poi la chiave di decrittazione è la stessa.

Come accorgersi dell’infezione

Riconoscere un computer infetto da Cryptolocker è molto facile.

Fino ad ora, il virus deve essere installato dall’utente, normalmente come allegato di una mail o come file scaricato da falsi siti web.

Un esempio: una mail di SDA che notifica la spedizione di un pacco e invita a scaricare il file per il tracciamento da una pagina sul sito www.sda2it.com, una pagina creata appostiamente per confondersi col vero sito sda, in quanto i link rimandano alle pagine ufficiali.

Scaricato il file Pacco_123456.zip è necessario estrarlo e lanciare l’eseguibile che ha l’icona di un pdf.

A questo punto il virus non appena rileva la connesione internet inizia a lavorare.

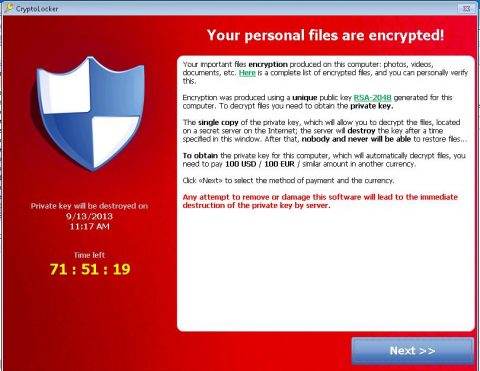

L'immagine all'inizio dell'articolo mostra il messaggio che appare all'utente quando i suoi file sono stati crittati.

Il computer è infetto, cosa fare?

La prima cosa da fare in caso d’infezione è sicuramente scollegare tutte le periferiche di archiviazione e la rete dal computer infetto.

Se l'indirizzo mail da dove è stato scaricato il virus è condiviso con altri utenti comunicare la minaccia.

Quando viene notificata la crittazione dei dati parte un timer di 72 o 100 ore per pagare il riscatto. Scaduto il tempo il prezzo aumenta e non è ancora chiaro se è effettivamente possibile recuperare i dati anche dopo o se vengono perse le chiavi di decrittazione (che vengono spedite via rete attraverso altri computer infetti, chiamati nodi, per un numero indefinito di volte). Spegnendo il PC il timer non si arresta.

In caso di infezione quindi le possibilità sono:

- Pagare il riscatto sperando che i cyber criminali effettivamente decrittino i file, anche se le possibilità che ciò accada diminuiscono in base alla quantità di server che vengono identificati e eliminati (è comunque una scelta discussa nel settore, in quanto incoraggia questo tipo di estorsione e il crimime informatico in generale)

- Recuperare i file da un backup non infetto, se esiste (quindi non connesso direttamente alla macchina e non mappato nelle unità di rete del sistema operativo)

Come sempre prevenire è meglio che curare. Come fare?

Come già specificato sopra, l’infezione di Cryptolocker, almeno fino ad ora, avviene per azioni intraprese dall’utente, quindi la miglior prevenzione è sicuramente l’informazione degli utenti riguardo alla minaccia e, più in generale, come riconoscere email e contenuti internet attendibili. Un modo per riconoscerli più facilmente è abilitare la visualizzazione delle estensioni conosciute, disabilitato di default in Windows da Vista in poi.

Per la difesa da Cryptolocker, come dalla maggior parte delle cause di perdita di file, sia essa causata da malware o da malfunzionamento delle unità di archiviazione stesse, è importantissimo attivare una soluzione di backup efficiente e protetta.

Per diminuire il rischio di contagio da eventuali versioni future di Cryptolocker è necessario avere un software antivirus che controlli tutte le operazioni prima che vengano effettivamente avviate dal computer.

Si possono creare anche delle regole di protezione per i percorsi più a rischio, bloccando l’esecuzione di file .exe dalle cartelle temporanee (AppData/Roaming e %AppData%\*\*.exe)

Informazioni un po' più tecniche di come lavora Cryptolocker

(queste informazioni possono variare in base alla versione)

Cryptolocker, una volta installato, cerca di connettersi a un server dove carica la chiave privata a 2048bit RSA che ha generato, mentre salva la chiave pubblica nel registro di Windows.

Inizia quindi a crittare i file su tutte le unità di archiviazione al quale il computer può connettersi, quindi anche le unità di rete e i backup a caldo sono a rischio, una soluzione può essere di conservare le vecchie versioni dei file sui backup quando vengono modificate.

I file bersaglio sono scelti in base a una lista di estensioni (comunemente tutte quelle del pacchetto office, file di immagine, file dwg, file musicali...)

Il pagamento del riscatto di Cryptolocker di US$300 può essere pagato con un conto MoneyPak (per i cittadini americani) o in Bitcoin (circa 1,30, dipende dal valore attuale).

Cryptolocker conserva le copie delle chiavi per solo 3 giorni, dopo vengono distrutte e recuperarle è praticamente impossibile.

Per decrittare ci si collega a un server C&C che rilascia la chiave privata solo dopo aver confermato il pagamento.

Il virus tiene un elenco dei file e dei percorsi, quindi non vanno spostati assolutemente se si vuole sperare di decrittarli pagando il riscatto.

Il timer per il riscatto, come già specificato, è reale, ed è già successo che il trojan si disinstallasse da solo (ovviamente lasciando i file crittati) scaduto il conto alla rovescia.