WannaCry, il malware ibrido.

Venerdì 12 maggio molte aziende sono state infettate da WannaCry, un malware che si è diffuso rapidamente soprattutto in Russia, India e Taiwan. Ha infettato anche diversi ospedali nel Regno Unito che si sono trovati bloccati nelle loro operazioni.

Wannacry si è diffuso in tutto il mondo e il numero di infezioni stimate è superiore a trecentomila.

Cos'è WannaCry

WannaCry è un malware ibrido formato da 2 componenti: una che cerca e infetta altri computer sulla rete (worm) e l'altra che cripta i file con determinate estensioni (ransomware).

LA COMPONENTE WORM

La principale differenza con Cryptolocker e le sue varianti è la componente di propagazione del malware. Gli altri ransomware venivano diffusi tramite email che convincevano gli utenti a scaricare il file infetto, WannaCry è invece in grado di diffondersi autonomamente sfruttando una vulnerabilità dei sistemi Microsoft.

L'exploit (la vulnerabilità del sistema che è stata sfruttata dai cybercriminali) riguarda il Server Message Block (SMB), un protocollo utilizzato per la condivisione di file e stampanti sulla rete. La minaccia riguardava solo i computer non aggiornati dato che microsoft aveva già rilasciato una patch in marzo per risolvere questo problema, conosciuto come EternalBlue.

Questo tipo di attacco era molto utilizzato all'inizio degli anni 2000, anche se il primo Worm (letteralmente: verme) è stato creato nel 1988, col nome Morris Worm ed aveva lo scopo di valutare le dimensioni di internet. È valso al suo creatore la prima condanna per pirateria informatica degli Stati Uniti.

LA COMPONENTE RANSOMWARE

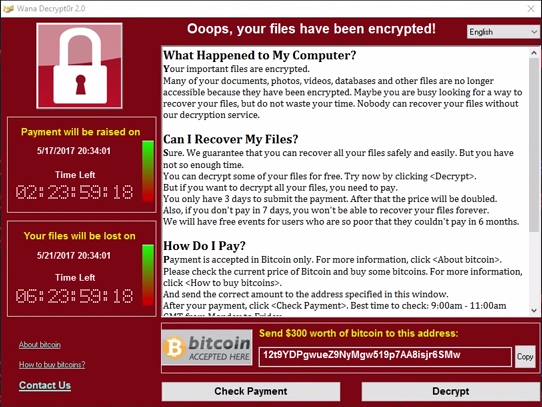

Lo scopo dei ransomware è di bloccare l'accesso ai dati o al computer stesso e chiedere un riscatto. Wannacry cripta i file con un protocollo AES-128bit, quindi molto complicato da decodificare, e modifica l'estensione dei file in .WCRY.

Una volta terminato il processo di crittografia dei dati viene modificato lo sfondo del computer mostrando le informazioni sull'infezione e su come pagare il riscatto, di circa 300$. Due timer presenti nella schermata comunicano che l'importo verrà raddoppiato dopo 3 giorni e che dopo 7 giorni i file saranno impossibili da decrittare.

Come è stata fermata l'infezione

Il malware è stato progettato per interrogare un dominio e se avesse ricevuto risposta positiva si sarebbe fermato. Questo è quello che ha scoperto un giovane esperto di sicurezza conosciuto come MalwareTech. Analizzando il codice di WannaCry è riuscito ad identificare il dominio e a registrarlo per fermare l'attacco, ma probabilmente sarà solo una pausa, ai cybercriminali è sufficiente cambiare il dominio a cui si collega il malware per far riprendere l'infezione.

Come difendersi da WannaCry

SU COMPUTER E SERVER

- Per prima cosa è necessario avere i computer aggiornati. Microsoft, in via del tutto eccezionale, ha rilasciato la patch di sicurezza anche per i sistemi obsoleti come Vista e XP.

La vulnerabilità (EternalBlue) è documentata nel Bollettino di sicurezza di Microsoft MS17-10.

Questa vulnerabilità sembra sia stata resa pubblica grazie a un gruppo di hacker, The Shadow Brokers, che sono riusciti a rubare all'NSA (National Security Agency) un discreto numero di programmi Exploit.

Microsoft parla di WannaCry e di EternalBlue sul suo blog. - Microsoft consiglia di disattivare SMBv1, la versione più vecchia del Server Message Block, seguendo questa guida

- È sempre più evidente l'importanza di un'ottima soluzione di protezione sui computer, che non si limiti all'analisi dei file presenti sul disco (come fanno la maggior parte degli antivirus gratuiti), ma che offra un controllo sulle connessioni e sul comportamento dei programmi che vengono eseguiti sul computer.

Le migliori soluzioni antivirus erano in grado di bloccare WannaCry da subito, esaminandone il comportamento. - Il backup è l'unica contromisura efficace in caso di un attacco di un ransomware. Dobbiamo però avere i backup su dispositivi il più possibile isolati dalla rete, controllare che vengano eseguiti e soprattutto testare regolarmente la procedura di ripristino.

SULLA RETE

- Bloccare la porta TCP 445 (utilizzata per le condivisioni rete) in entrata verso tutti i sistemi Windows client collegati a internet per evitare che le workstation siano infettate

- Bloccare la porta TCP 445 in uscita dai server per evitare che diffondano WannaCrypt all’interno della rete.

Un'ultima considerazione, come sempre il pagamento del riscatto è un'opzione fortemente sconsigliata in quanto incoraggia i criminali nelle loro attività e non c'è garanzia che i file vengano effettivamente ripristinati, come ci ricorda Mikko Hypponen, CRO a F-Secure.